0. 前言

相信不少人註冊完 AWS 的全新帳號就迫不及待去體驗各種功能,卻不曉得忽略了帳戶的安全性。

在我們分出子帳號之前我們首先就來保管好我們的 root 帳戶。

1. 重點

2. 內容

2.1. MFA 的概念

MFA (Multi-Factor Authentication) 是一種要求使用者除了輸入密碼以外還要輸入更多資訊的多步驟帳戶登入程序。其用意於透過只有用戶個人手頭擁有的其他方法來驗證用戶的身分。

2.1.1. MFA 的優勢

降低安全風險

MFA 可最大限度地降低因人為錯誤,密碼錯放和裝置遺失而導致的風險。

改善安全回應

公司可以設定多重要素驗證系統,以便在偵測到可疑登入嘗試時主動傳送提醒。這有助於公司和個人快速回應網路攻擊,從而減少任何潛在的損害。

2.2. 如何設置 MFA

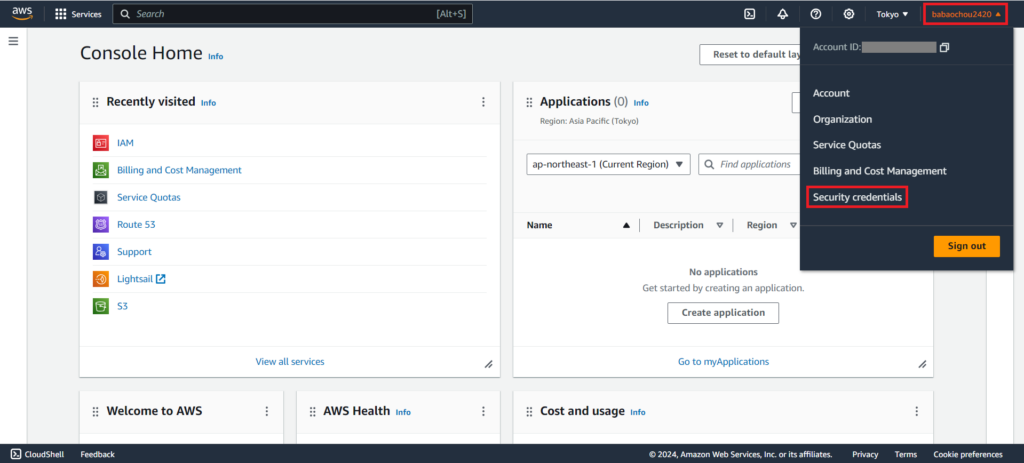

假設我們今日剛進入到管理介面,此時我們點擊右上角的用戶名稱打開設定選單,接著選擇 Security Credentials 之設定並跳轉至頁面之中。

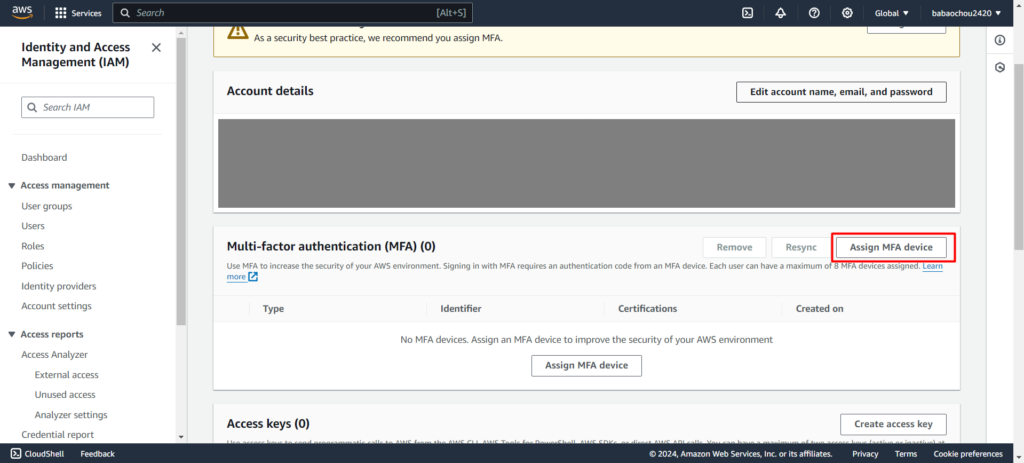

進到介面之後稍微往下滑,而 MFA 設定就在 Account Details 的下一格也足見其重要性。我們接著點選該區塊右上角的 Assign MFA Device 快速來設定我們的多重要素驗證。

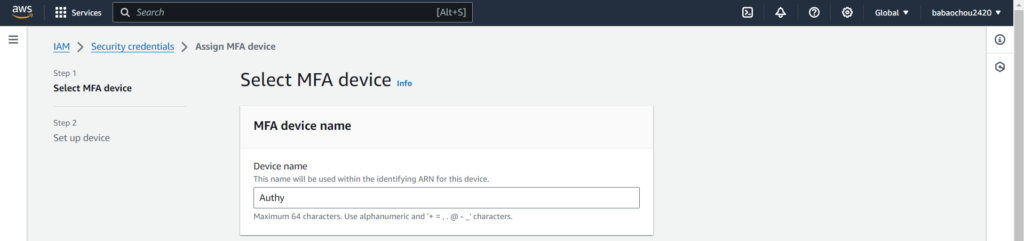

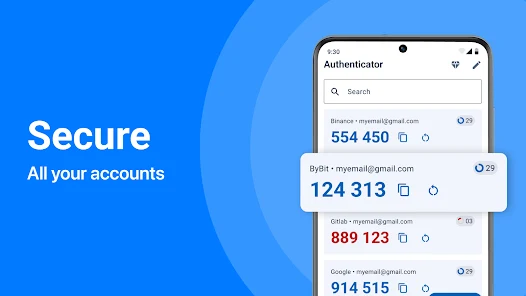

最開始很直覺的就是為你接下來要設定的 MFA 方式命名,那後續驗證方式我將用簡易又常見的驗證器,範例使用我自己長年累積的 Authy (以前支援電腦跟手機,現僅支援手機)來命名。那另外幾個常見的軟體還有 Google Authenticator 與 Microsoft Authenticator 。

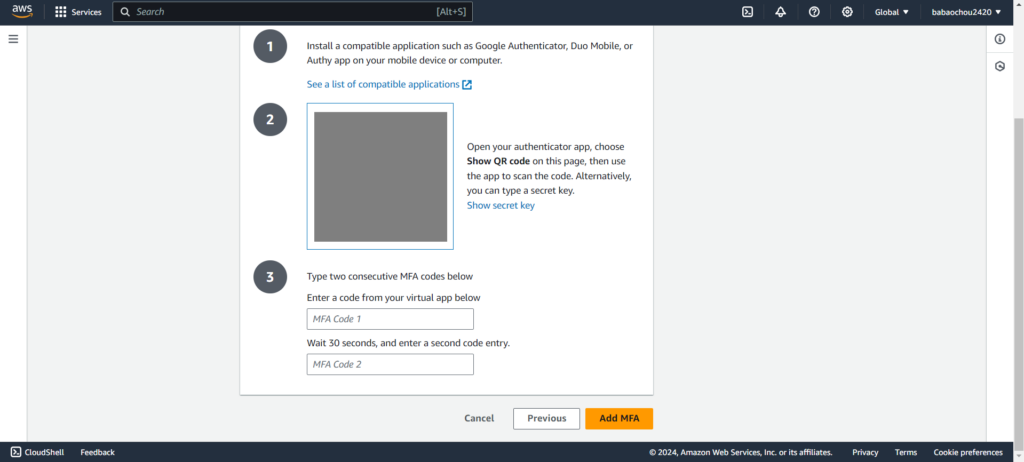

完成後我們進到下一步,這邊我們在步驟 2 按下 Show QR Code 以顯示我們的 QR-Code 並且透過程式掃描添加到帳戶。添加完成之後應該會看到一組 6 位數字密碼

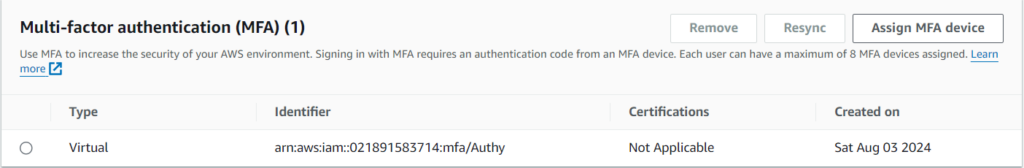

完成之後我們就能看到首個綁定的 MFA 設備!

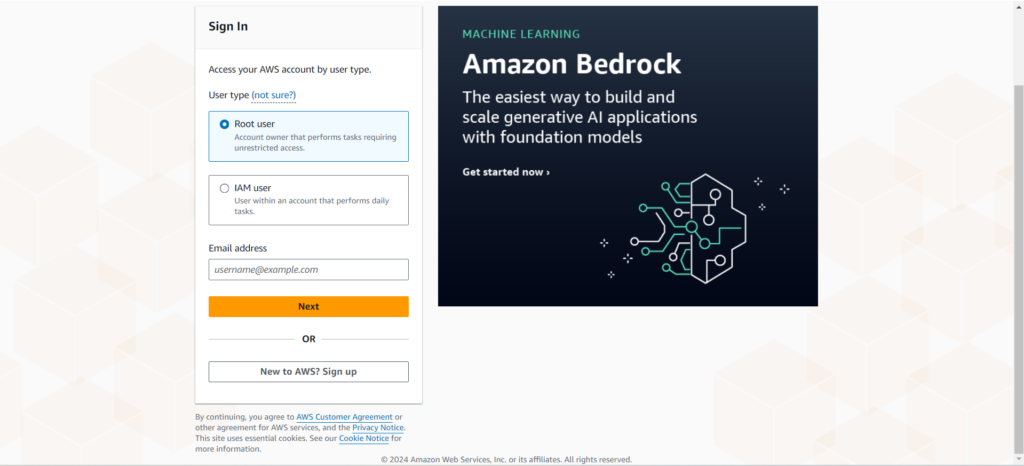

緊接著我們就登出 AWS 重新登入看看,進到登入見面使用剛綁定 MFA 的帳戶登入(範例為 root)。

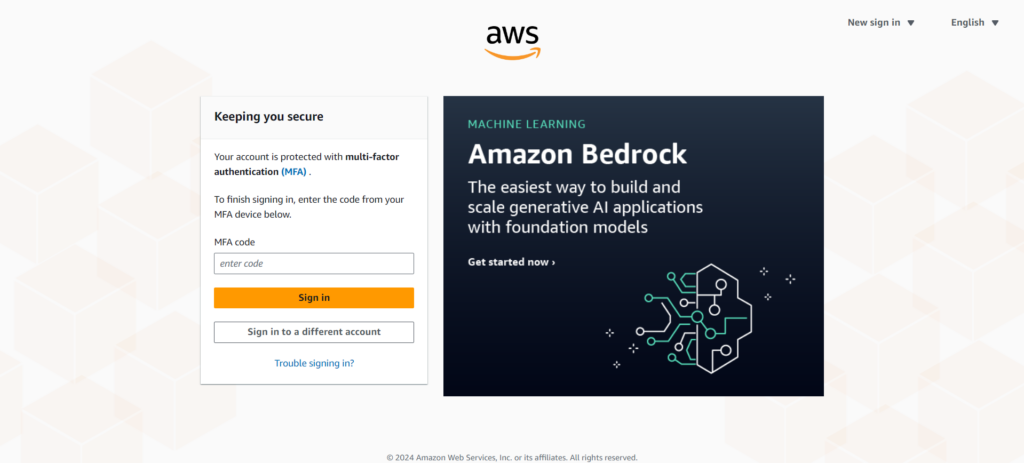

輸入完帳號密碼之後就會跳出新一層的 MFA 防護,此時就要開啟我們的驗證器並輸入 6 位數字密碼。而這也代表我們 MFA 有設置成功,各位為帳戶添加一層防護。

2.3. MFA 方法全介紹

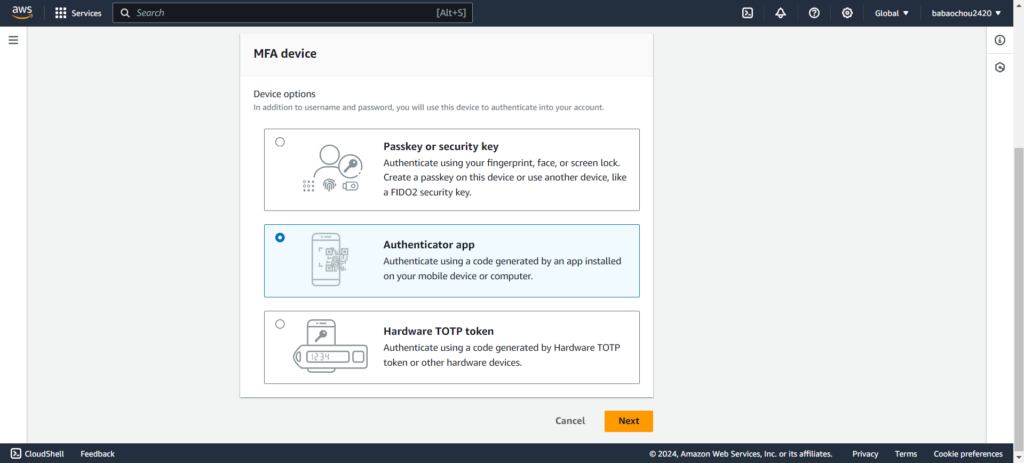

雖然我們完成建立一種最基本的 MFA 方式,但下方我們還是簡單介紹下所有驗證方式與其原理,讓各位更好的了解並進行選擇。

2.2.1. Passkey or Security Key

根據 FIDO 標準後在這個分類中 AWS 支援兩種型態:實體金鑰(硬體設備)與設備同步密鑰

實體金鑰(Security Key)的概念就很明確,他就是可以插上電腦的一組硬體設施以此作為認證的方式,比如 Yubico 所推出 YubiKeys 系列。你可能覺得這晶片看起來十分脆弱,但這麼重要的東西自然會經過些特殊處理。丟到洗衣機,砸到地上,甚至被轎車輾過基本都能存活下來。

而他由於規則的約束力,對於網路釣魚驗證有些許防護力,但主要優勢在於電源由插入的電腦提供。

而設備同步金鑰(Synced Key)多數要連接你的手機設備,可能搭配生物鎖或一些特殊的軟體進行認證。

2.2.2. Authenticator App

我們常看到的驗證器是當我們在應用程式中註冊帳戶後,透過 QR-Code 或手動輸入連接碼加入我們的帳戶進行管理的方式。通常在一段時間就會刷新數字密碼,因此也讓有些人認為只有當下那組數字可以執行,但實際上這類程式多數都是能維持 2 組的紀錄,那相信 6 位數字的記憶對各位不難吧?

2.2.3. 硬體 TOTP

TOTP 的全名是 Time-Based One Time Password,我們使用的 Authenticator App 基本都是採這種方式,也就是依靠時間去生成一組隨機性的密碼。

那硬體顧名思義又是外插並由電腦供電的,但不同於 Security Key 他會有個螢幕顯示數字密碼。並透過驅動軟體來進行驗證。

3. 後話

多重要素驗證其實是不可忽視的動作,密碼設的再長再安全,若被盜錄也毫無用武之處。

那為了 root 帳戶的安全我們一般會再切出子帳戶來進行日常的操作,那後續我會用兩種方法來達成這個目標。但若使用 Organization 建立的子帳戶是沒權限管理 Billings 帳單的。

所以在那之前我們先來設置預算警報避免花費爆表吧!

4. 參考

[1] What is MFA? – AWS What-Is

https://aws.amazon.com/what-is/mfa/?nc1=h_ls

[2] Using MFA in AWS – AWS Docs

https://docs.aws.amazon.com/IAM/latest/UserGuide/id_credentials_mfa.html

[3] We ran over some security keys with a car and some still worked – Freedom of the Press Foundation

https://freedom.press/training/blog/security-keys-meet-real-world/